记录一种抓app的包的新方法

记录一个新的安卓抓包思路

参考:https://www.52pojie.cn/thread-1701215-1-1.html

简单来说就是:

app > vmos > clash >(无线局域网)> burp

先说一下设备

- 小米6(未root)

- pu口袋校园

1

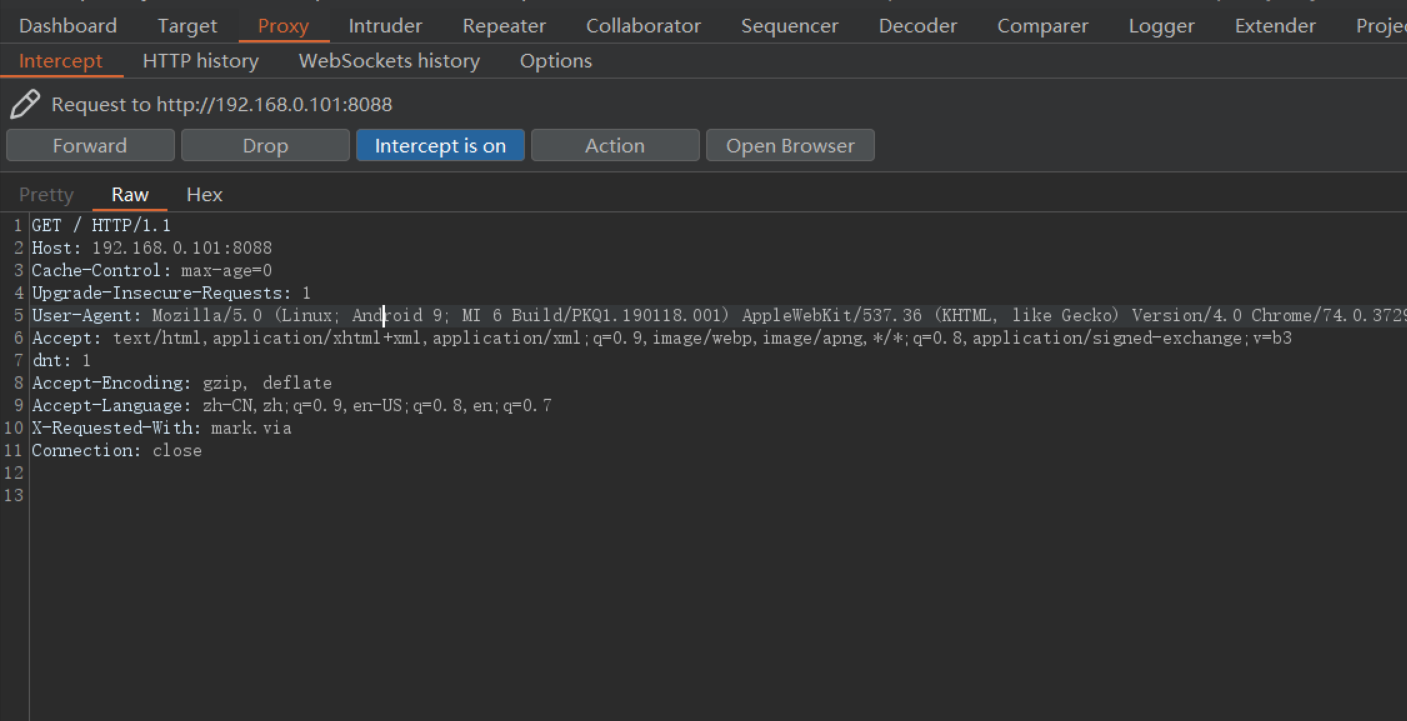

首先配置好普通的局域网burp抓包环境,网上很多教程了,这里不细说。

配置好后,在浏览器输入网址,能抓到包就算成功。

2

之后安装clash,vmos两个app。在vmos里安装好需要抓包的app

clash配置文件如下,来自52的Fythem

1 | mixed-port: 7890 |

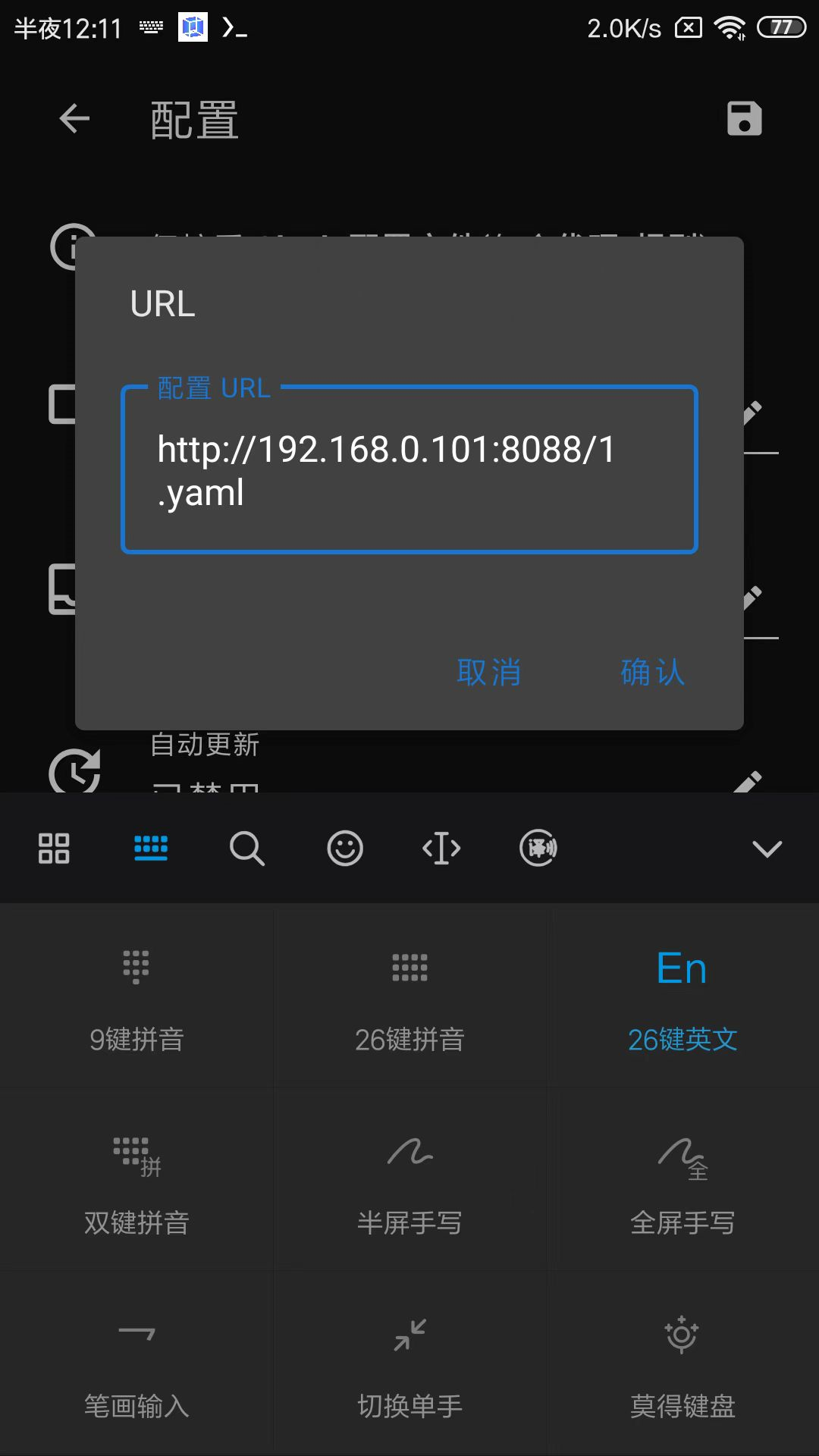

将server和port改成burp监听的端口,随后保存,导入clash(推荐电脑保存文件后,开启web服务,把文件链接复制下来,然后clash选择url导入),选择该配置文件。点击代理,选择burp

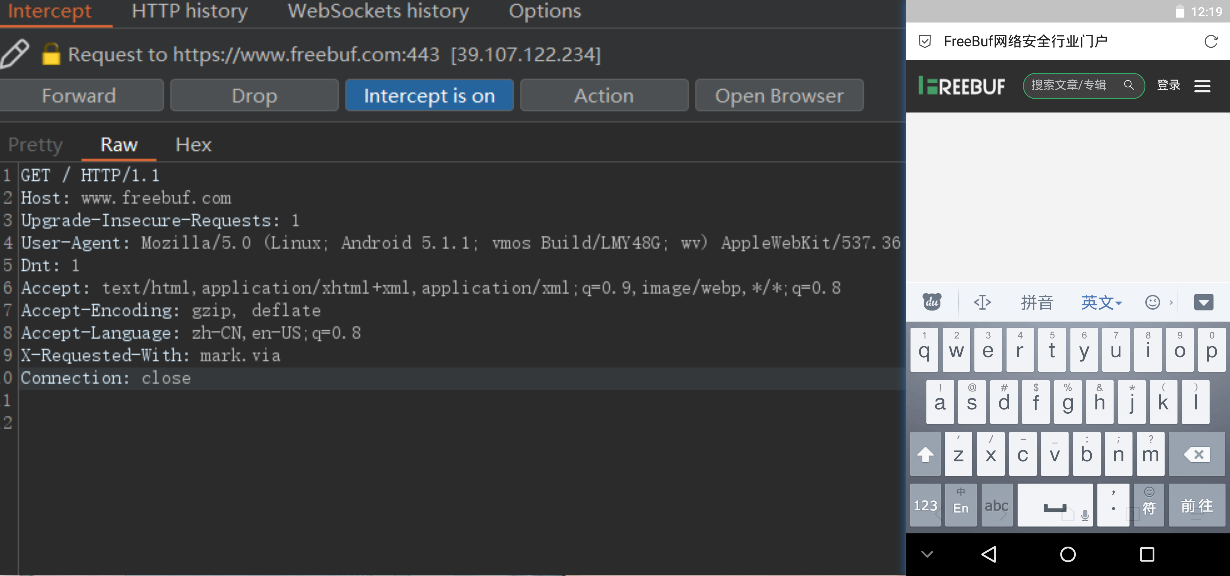

在vmos中打开需要抓包的app,然后在burp就可以看到包了。

如果失败了,可以先检查一下各个需要填写监听信息的地方的ip和端口有没有出错,然后先从浏览器访问抓包开始检查。

Comments